¿Con quién estamos interactuando en internet?; ¿con qué grado de seguridad un sitio web de una empresa, un portal o una plataforma saben quién es la persona natural que desde una dirección IP quiere ingresar a él?; ¿puedo prestar un servicio o cerrar un contrato cuando no tengo certeza sobre quién está al otro lado de la comunicación?; ¿si creo una identificación personal y me autentico con mis credenciales asociadas, los datos personales involucrados se mantendrán «confidenciales» o la empresa, el banco, la universidad o el servicio público que los almacena no tienen la obligación de resguardarlos?; ¿ayuda el derecho a construir las respuestas, o a blindar con certeza jurídica las identidades de quienes realizan transacciones on line?.

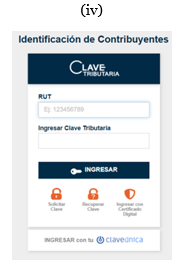

La llamada «Identidad Digital» (ID) se construye y se gestiona técnica y jurídicamente, donde un método automático crea credenciales o atributos de la identidad asociadas siempre a un dato nominativo, para que un sistema informático y/o telemático -como lo son todas las actuales plataformas- pueda verificar -con seguridad- quien es la persona que está accediendo a él desde el otro extremo de la conexión. La ID se juega en el contexto de las autenticaciones de forma remota y a través de canales digitales, donde la versión más simple, estática y vulnerable sería: (i) identidad/nombre de usuario o Rut, (ii) credencial/contraseña, y ambas operativizadas mediante una (iii) autenticación al momento del acceso en línea coincidiendo ambas. ¿Civilmente?: la ID es un atributo del patrimonio «moral» y un derecho personalísimo.

Aludimos a «Datos Personales» (DP) -no a privacidad ni a intimidad, una esfera de reserva y un Derecho Fundamental diverso-, (i) porque son los que identifican o hacen identificable a una persona natural, (ii) porque son la materia prima para la creación de las credenciales verificables que se asocian a ellos durante el proceso de alta, (iii) porque son «un Derecho Fundamental» protegido expresa y constitucionalmente, y (iii) porque la identidad digital en si es un dato personal nuevo y autónomo.

“Autenticación” (otra definición necesaria) es la identificación de la identidad de un usuario de canales electrónicos, verificándose específicas «credenciales», previamente creadas en base a datos personales y que se presentan para respaldar esa identidad. Además de una clave asociada a un RUT -credencial estática-, otras credenciales serían una huella dactilar (dato biométrico), una grabación de voz, un código QR o un certificado digital de FEA.

Quien administra y gestiona un sistema para la generación de credenciales y la autenticación de las identidades y trata la información nominativa de la base de datos de los identificados o autenticados, será -legalmente- un responsable de tratamiento, que -también por exigencia legal (11/19628)- deberá adoptar medidas de seguridad para la data nominativa asociada a las credenciales y la identidad digital que es almacenada. “Responsable» del tratamiento de datos Personales es el creador del sistema de autenticación que, en base a datos personales del usuario que se quiere conectar al sitio web, gestiona, construye y genera las credenciales de ID, las autentica, controla la gestión de los permisos de uso, las almacena y las respalda en forma segura.

“Confidencialidad” es lo que corresponde exigir porque se predica respecto de un sistema y se fundamenta en el artículo 7/19.628. En su virtud, las personas que trabajan en el tratamiento de datos personales, tanto en organismos públicos como privados, están obligadas a guardar secreto sobre los mismos cuando provengan o hayan sido recolectados de fuentes no accesibles al público, como asimismo sobre los demás datos y antecedentes relacionados con el banco de datos, obligación que no cesa por haber terminado sus actividades en ese campo.

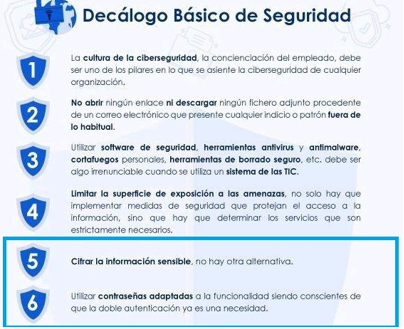

Se debe determinar si el sistema de autenticación es robusto y se ha asegurado su integridad, disponibilidad y confidencialidad; si se realizaron análisis de riesgos y evaluaciones de impacto; si se adoptaron «medidas técnicas y organizativas». Se trata de evitar «el robo de identidad» que va asociado al apoderamiento de las credenciales de identidad digital, en un contexto en que la verificación en línea es clave para las tareas cotidianas, desde el inicio de sesión en aplicaciones o dispositivos. El marco contextual es la “Gestión Seguridad de la Información” (GSI), o sea, y es una definición técnica, un “conjunto de medidas y procedimientos puestos en marcha por las corporaciones para proteger la confidencialidad de la información y la disponibilidad e integridad de los datos”.

Desde la perspectiva del Derecho, esta gestión de las tecnologías de creación de credenciales y validación de identidades digitales debe ajustarse (i) a los requisitos legales de la institucionalidad de la protección de datos personales, ya no llamada «de la privacidad», pero también (ii) a los de las normas de autenticación y gestión documental electrónicas (19.799) y (iii) a las directrices de seguridad dictadas por el INN que son norma oficial, como la ISO 27001-2013 del mismo año. Siempre en materia jurídica, es el derecho el que (i) permite proteger la información nominativa que está a la base de las credenciales, (ii) permite el uso de mecanismos de ID y su autenticación, (iii) obliga a que se adopten medidas de seguridad idóneas para la administración de un sistema de autenticación y (iv) sanciona el llamado «robo de identidades», que no es sino un acceso indebido y una suplantación de identidad.

1. Identidad Digital

– Son las credenciales que crea un método para que un sistema automático pueda verificar con «seguridad» quien es la persona que está accediendo a él; su objetivo es que la accesibilidad sea rápida y segura y aplicadas generan una ID, por ejemplo académica, laboral, comercial, financiera, etc.

– No aludimos a la presencia o al posicionamiento de una persona en Internet…

– La identidad digital es un conjunto de información y recursos proporcionados por un sistema informático a un usuario en particular, llamados «credenciales», mediante los cuales puede pasar luego un proceso de identificación o autenticación digital…

– Todo usuario de un sistema siempre tendrá una identidad digital, compuesta por credenciales (datos biométricos, passwords o contraseñas, etc.), y ella, que se construye con datos personales, hace necesario que se autentique o se valide y se proteja de cara a su confidencialidad….

– Son las obligaciones del «RTDP» y genéricamente las establece la ley 19.628: (i) debe requerir consentimiento del identificado(a)…., (ii) debe mantener secreto y confidencialidad de sus antecedentes nominativos que sirven de base a la autenticación y posterior accesibilidad…, (iii) debe usarlos sólo para los fines de autenticación declarados y (iv) debe adoptar medidas «técnicas y organizativas» de seguridad idóneas…

2. Autenticación / Responsable del tratamiento.

– Se trata de demostrar en las transacciones que la identidad digital presentada es de quién dice ser (proceso de autenticación)…

– «Autenticación» o identificación de la identidad -digital- de un usuario de canales electrónicos: …proceso mediante el cual se verifican específicas «credenciales» que se presentan para respaldar esa identidad (tales como, una clave asociada a un RUT, una huella dactilar biometría de autenticación facial, una grabación de voz, la autenticación bancaria mediante «dos» factores («FA) -confirmación secundaria a través del móvil con sms o entrando a una aplicación-, Google Authenticator -generar un número de 6 dígitos-, «servicios de suscripción basados en la nube», la presentación de un certificado digital/PKI…).

– Los DP no dejan nunca de ser de propiedad de la persona, titular e interesado que los aporta y debe poder controlarlos, y no hay una cesión al responsable que administra el sistema de autenticación (banco, gimnasio, servicio público, Isapre, clínica.etc.)

– Las credenciales pueden ser usadas por terceros en forma indebida, para phishing, para secuestrar cuentas bancarias, realizar pagos con tarjetas de crédito robadas, etc…

– ¿Cómo, con qué factores, se puede autenticar, respaldar y validar legalmente en Chile una identidad digital (DP) electrónica y sus credenciales?.

2°, letra f) 19.799 Firma electrónica: …”cualquier sonido, símbolo o proceso electrónico” que permita al receptor de un documento electrónico identificar al menos formalmente a su autor.

– El sistema o el ordenamiento jurídico chileno reconoce y admite diversas modalidades de autenticación de identidades, off line y on line…

(i) Una combinación de una tarjeta con un chip más una clave son un parámetro suficiente para retirar plata en efectivo de un cajero automático…;

(ii) Un match de verificación de una huella dactilar contra una base biométrica en un banco es suficiente acreditación de identidad para cobrar un vale vista…;

(iii) Una combinación de RUT + clave única son elementos suficientes para la presentación de una declaración anual de patrimonio de un funcionario público…; la data registrada en un log sería el DE firmado…

* Autenticación criptográfica de identidades y el firmado de documentos electrónicos (DE) mediante PKI y CA

¿* ¿Firma digital o electrónica?: …sustituto tecnológico de la firma manuscrita u “ológrafa”; quien la use, jurídicamente está manifestando su voluntad en orden a realizar y suscribir documentalmente un acto con consecuencias jurídicas.

¿FEA / PKI?: (i) …un sistema de autenticación de identidades digitales -criptográfico y robusto-, que además… (ii) …permite firmar y manifestar una voluntad jurídica de un acto o contrato soportado electrónicamente, en Chile con pleno respaldo o validez legal.

– Caso concreto: FEA avanzada en los certificados de los PSC / credenciales están en el certificado….

– 2°, g) Firma electrónica avanzada:

…aquella -certificada por un prestador acreditado-, que ha sido creada usando medios que el titular mantiene bajo su exclusivo control, de manera que se vincule únicamente a el mismo y a los datos a los que se refiere, (i) permitiendo la detección posterior de cualquier modificación (“integridad”), (ii) verificando la identidad del titular (“autenticación”) e (iii) impidiendo que se desconozca la autoría del documento (“no repudio”).

3. Gestión Seguridad de la Información (GSI) en PDP

– Se trata de hacerse cargo los peligros de no asegurar adecuadamente las bases de datos con las identidades y las credenciales de acceso, y de tener presente el dominio ISO referido a «cumplimiento» de la legalidad…

– Las credenciales pueden ser usadas por terceros en forma indebida, para phishing, para secuestrar cuentas bancarias, realizar pagos con tarjetas de crédito robadas, etc…

– El objetivo es lograr «verificar adecuadamente las identidades de empleados y clientes…

– Seudonimización, encriptación y anonimización.

– Artículo 11 Ley 19.628

– ISO 27002

– RGPD

– ISO 27701.

– Seudonimización, encriptación y anonimización, es decir,

– Artículo 11 Ley 19.628. El responsable de los registros o bases donde se almacenen datos personales con posterioridad a su recolección deberá cuidar de ellos con la debida diligencia, haciéndose responsable de los daños.

– ISO 27002, Numeral 18.1.4. sobre “privacidad” y “protección de información personal identificable”, a garantizarse según legislación local. Dispone que se deberían implementar “las medidas técnicas y organizacionales adecuadas”…

– RGPD, …a futuro -los proveedores de identidad digital y quienes validen credenciales con sus productos y sistemas- deberán adecuarse si o si a los estándares del RGPD establecidos para la protección de datos de los interesados, donde, al igual que en la ley chilena, la definición de datos personales es amplia y genérica y los principios y deberes u obligaciones son rígidos…sobre todo en materia de GSI.

– ISO 27701, muy cercana al GDPR y con requisitos específicos que complementan los requerimientos y controles establecidos por el estándar ISO 27001 y la guía de buenas prácticas ISO 27002. «Proporciona orientación sobre la protección de la privacidad, incluida la forma en que las organizaciones deben gestionar la información personal, y ayuda a demostrar el cumplimiento de las normas de privacidad». Y «apoya el cumplimiento de las normas de PDP». (Santiago, 21 abril 2021)

Artículos de Opinión

Identidad Digital y Datos Personales.

La llamada "Identidad Digital" (ID) se construye y se gestiona técnica y jurídicamente, donde un método automático crea credenciales o atributos de la identidad asociadas siempre a un dato nominativo, para que un sistema informático y/o telemático -como lo son todas las actuales plataformas- pueda verificar -con seguridad- quien es la persona que está accediendo a él desde el otro extremo de la conexión.